HTTP ヘッダーに X-Frame-Options を追加して、NGINX をクリックジャッキング攻撃から保護します

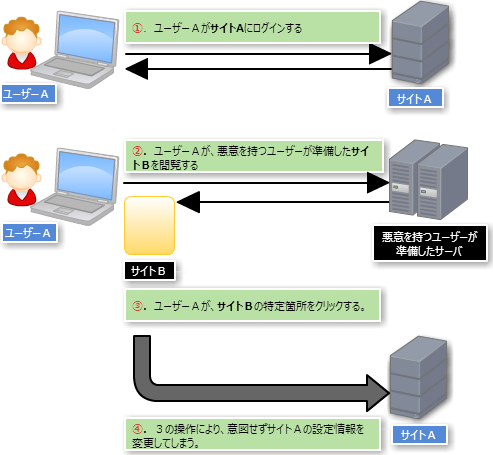

クリックジャッキングは 、Web アプリケーションのよく知られた脆弱性です。

前回の投稿では、Apache Web サーバー、IBM HTTP サーバー、および .htaccess を保護する方法について説明しましたが、Nginx について質問する人もいました。

それでは、どうぞ…

HTTP 応答ヘッダーの X-Frame-Options を使用して、ブラウザーがフレームまたは iframe でページを開くことを許可するかどうかを示すことができます。

これにより、サイトのコンテンツが他のサイトに埋め込まれることがなくなります。

Google.com をウェブサイトにフレームとして埋め込んでみたことはありますか?守られているからできないし、守ることもできる。

X-Frame-Options には 3 つの設定があります。

- SAMEORIGIN : この設定により、ページ自体と同じ原点のフレーム内にページを表示できるようになります。

- DENY : この設定により、ページがフレームまたは iframe 内に表示されなくなります。

- ALLOW-FROM URI : この設定により、指定されたオリジンでのみページが表示されるようになります。

注: CSP フレーム祖先を使用してコンテンツの埋め込みを制御することもできます。

実装

- Nginx がインストールされている場所に移動し、conf フォルダーに移動します。

- 変更する前にバックアップを取ってください

-

nginx.confのserverセクションに次のパラメータを追加します。

add_header X-Frame-Options "SAMEORIGIN";

- Nginx Webサーバーを再起動します

検証

ブラウザーで Web 開発者ツールを使用して、応答ヘッダーを表示できます。このように見えるはずです。

あるいは、HTTP ヘッダー オンライン ツールを使用してこれを確認することもできます。

これがお役に立てば幸いです。セキュリティの詳細については、Nginx Hardening & Security ガイドを参照してください。

これは、Web サイトに対する 何百ものセキュリティ修正のうちの 1 つに すぎません。完全なセキュリティ ソリューションをお探しの場合は、SUCURI や Cloudflare などのクラウドベースのセキュリティ プロバイダーを検討してください。

![2021 年に Raspberry Pi Web サーバーをセットアップする方法 [ガイド]](https://i0.wp.com/pcmanabu.com/wp-content/uploads/2019/10/web-server-02-309x198.png?w=1200&resize=1200,0&ssl=1)