あなたの中の一人がこう尋ねました。

フィードバックが大好きです!それは私に何を書くべきかのアイデアを与えます。

以前、HTTPOnly と Secure フラグを使用して Apache HTTP サーバーを構成する方法を説明しましたが、この記事では、Nginx Web サーバーで同じことを行う方法について説明します。

HTTP 応答ヘッダーに HTTPOnly と Secure を含めることは、Web アプリケーションを クロスサイト スクリプティングやセッション操作攻撃 から保護するのに役立ちます。

これを構成するには複数の方法があります。

- 開発者によるアプリケーションコード内

- ネットワーク エッジからのヘッダーの挿入、F5

- Webサーバーでの設定

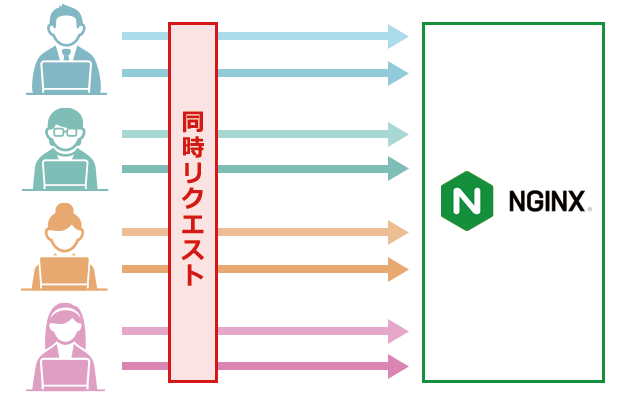

Nginx Web サーバーでこれを実現するには 2 つの方法があります。

「add_header」ディレクティブを使用する

Set-Cookie

HTTP 応答ヘッダーで Cookie フラグを HTTPOnly および Secure として設定する簡単な方法。必要な設定ファイルのバックアップを取得し、

nginx.conf

の

http

ブロックの下に次の内容を追加します。

add_header Set-Cookie "Path=/; HttpOnly; Secure";

Nginx を再起動して結果を確認します

もう 1 つの代替オプションは、ssl.conf またはdefault.conf に以下の構文を追加することです。

proxy_cookie_path / "/; HTTPOnly; Secure";

Nginx を再起動して結果を確認します

検証

イントラネット ベースのサイトをテストしている場合は、Chrome の「デベロッパー ツール」を使用してリクエスト ヘッダーを調べることができます。ただし、インターネットに接続されている場合は、オンラインの HTTP 応答ヘッダー チェッカー ツールを使用できます。

これが Nginx Web サーバーの保護と強化に役立つことを願っています。

![2021 年に Raspberry Pi Web サーバーをセットアップする方法 [ガイド]](https://i0.wp.com/pcmanabu.com/wp-content/uploads/2019/10/web-server-02-309x198.png?w=1200&resize=1200,0&ssl=1)